ویدیو آموزش اتصال به سوییچ سیسکو از طریق Terminal

آموزش کامل اتصال به سویيچ سيسکو با ترمينال (SSH و Telnet)

مديريت و پیکربندی سویيچ های سيسکو از مهم ترين وظيفه های یک کارشناس تجهیزات شبکه است. برای انجام اين کار، معمولا دو روش اصلی در دسترس است:

استفاده از رابط وب يا همان Web UI

کار با محيط خط فرمان يا CLI

رابط وب محیطی ساده و گرافيکی دارد و برای کاربران تازه کار مناسب است. اما در عمل، بيشتر مديرهای شبکه ترجیح ميدهند از CLI استفاده کنند. دليل اين موضوع کاملا مشخص است. CLI سرعت بيشتری دارد، امکان کنترل دقيق تمام بخش های سوئيچ را فراهم میکند، برای اتوماسيون مناسب است و وقتی رابط وب در دسترس نباشد، تنها روش قابل اعتماد خواهد بود.

در اين مقاله تمام روش های اتصال به سوئيچ سيسکو با استفاده از ترمينال، به همراه نکته های امنيتی و دستورات کاربردی CLI آموزش داده میشود. همه موارد از سطح مقدماتی تا پيشرفته پوشش داده شده تا مقاله کاملا مرجع و جامع باشد.

پيش نيازهای اتصال به سوئيچ سيسکو با ترمينال

برای شروع پیکربندی يا دسترسی به سوئيچ، ابتدا بايد چند پيش نياز مهم فراهم باشد:

- داشتن آدرس IP معتبر برای سوئيچ

- داشتن نام کاربری و پسورد دسترسی (پيش فرض سيسکو معمولا cisco است)

- نصب نرم افزار ترمينال مانند PuTTY، SecureCRT يا MobaXterm

- استفاده از ويندوز، لينوکـس يا مک

- فعال بودن SSH يا Telnet روی سوئيچ

- داشتن دسترسی به شبکه داخلی يا ارتباط فیزيکی با دستگاه

اگر اين موارد آماده باشند، عملا بدون محدوديت ميتوانيد با سوئيچ ارتباط برقرار کنيد.

تفاوت SSH و Telnet از نظر امنيت و کارايی

قبل از انتخاب روش اتصال، بايد بدانيد که SSH و Telnet از نظر ساختار و امنيت تفاوت های بسيار مهمی دارند. Telnet يک پروتکل قديمی است که داده ها را بدون رمزنگاری ارسال ميکند. اين موضوع باعث ميشود هر فردی در شبکه داخلی بتواند نام کاربری و پسورد شما را با يک ابزار ساده مانند Wireshark مشاهده کند.

اما SSH از الگوريتم های رمزنگاری قدرتمند استفاده ميکند و اطلاعات را به صورت رمز شده ارسال ميکند. به همين دليل، SSH امروزه استاندارد اصلی مديريت شبکه است.

اگر شبکه شما شامل کاربران متعدد، چندين سوئيچ، روتر يا ارتباط بين سايت ها باشد، استفاده از Telnet يک خطر جدی محسوب ميشود. همچنين اگر شبکه شما زير بار حملات قرار گيرد، Telnet هيچ مقاومتی در برابر حملات Man in the Middle ندارد.

در مقابل، SSH علاوه بر رمزنگاری، از کليدهای RSA و الگوريتم تبادل کليد امن پشتیبانی ميکند و عملا اجازه حمله به Session را نميدهد.

تنظيمات اوليه برای فعال سازی SSH و Telnet از طريق Web UI

در بسياری از سوئيچ های سيسکو، برای فعال کردن SSH و Telnet، از Web UI استفاده ميشود. مراحل کار به صورت زير است:

- وارد Web UI سوئيچ شويد.

- وارد بخش Security شويد.

- در منوی TCP و UDP Services، گزينه SSH را فعال کنيد.

- در صورت نياز گزينه Telnet را نيز روشن کنيد.

- روی Apply کليک کنيد.

- برای ذخيره شدن دائمی تنظيمات، دکمه Save را انتخاب کنيد.

پس از اين مرحله، سوئيچ امکان اتصال از طريق ترمينال را فراهم ميکند. اما برای مديرهای حرفه اي، معمولا فعال سازی SSH از طريق CLI روش استانداردتری است که در ادامه آن را توضيح ميدهم.

فعال سازی کامل SSH از طريق CLI (روش حرفه ای و اصولی)

اگر SSH فعال نباشد يا قصد فعال سازی آن از طريق خط فرمان داشته باشيد، بايد مراحل زير را انجام دهيد. اين مراحل روی تمام سوئيچ های سيسکو قابل استفاده است.

وارد حالت پیکربندی شويد:

enable

configure terminal

نام دستگاه و دامنه را مشخص کنيد:

hostname SW1

ip domain-name networkparts.ir

توليد کليد RSA برای SSH:

crypto key generate rsa

از ورژن 2 استفاده کنيد:

ip ssh version 2

فعال کردن دسترسی SSH روی خطوط VTY:

line vty 0 4

transport input ssh

login local

exit

تعريف کاربر برای ورود:

username admin privilege 15 secret StrongPassword

توصيه ميشود پسورد کاملا قوی انتخاب شود.

اين مراحل SSH را به طور کامل فعال ميکند و پس از آن سوئيچ آماده اتصال با SSH خواهد بود.

اتصال به سوئيچ سيسکو از طريق SSH با استفاده از PuTTY

PuTTY محبوب ترين ابزار ترمينال در ويندوز است. برای اتصال از طريق SSH:

- نرم افزار PuTTY را اجرا کنيد.

- در بخش Host Name، آدرس IP سوئيچ را وارد کنيد.

- از منوی Connection Type گزينه SSH را انتخاب کنيد.

- پورت را روی 22 قرار دهيد.

- روی Open کليک کنيد.

- برای بار اول پيغام RSA Fingerprint ظاهر ميشود. روی Yes کليک کنيد.

- نام کاربری و پسورد را وارد کنيد.

اگر همه چيز درست باشد، وارد محيط CLI سوئيچ ميشويد و ميتوانيد دستورات را اجرا کنيد.

برای خروج:

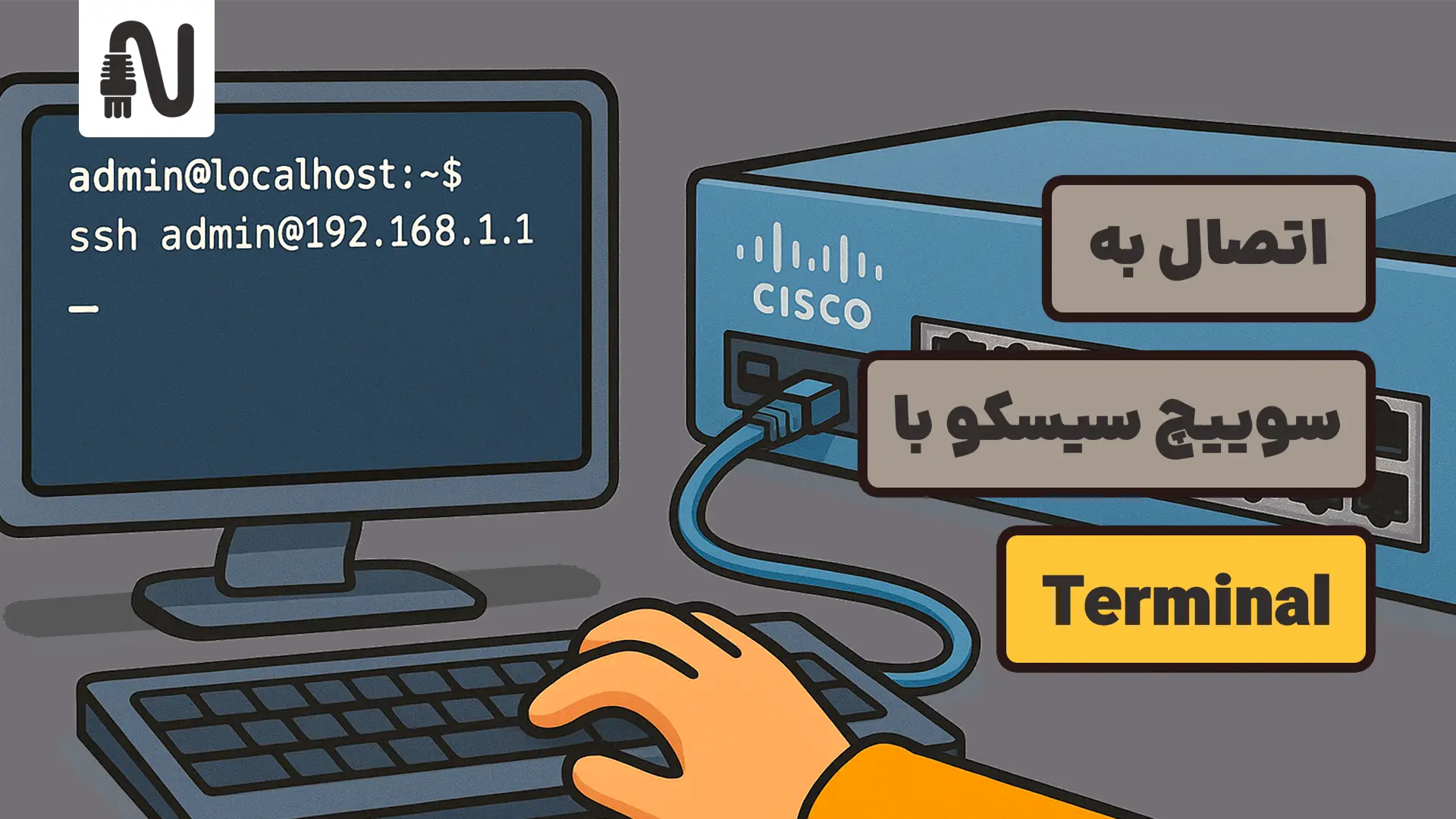

exitاتصال به سوئيچ سيسکو از طريق SSH در لينوکـس و مک

در سيستم های مک و لينوکـس، نيازی به نصب نرم افزار اضافی نيست و ميتوانيد از ترمينال پيش فرض استفاده کنيد:

ssh -l username 192.168.1.1 -p 22

پس از وارد کردن پسورد، وارد CLI ميشويد.

اتصال بدون پسورد با استفاده از SSH Key

در صورت پشتیبانی سوئيچ، ميتوانيد با استفاده از کليد SSH وارد شويد و نيازی به وارد کردن پسورد نباشد.

توليد کليد در سيستم کلاینت:

ssh-keygen -t rsa

کليد عمومی را بايد روی سوئيچ قرار دهيد (در بعضی مدل ها محدوديت وجود دارد).

پس از نصب کليد، ورود بدون پسورد امکان پذير است.

اتصال به سوئيچ سيسکو با استفاده از Telnet

Telnet ساده ترين روش اتصال است اما کاملا ناامن است، چون داده ها را بدون رمزنگاری ارسال ميکند.

تنها در شبکه آزمايشی يا Completely internal بايد از آن استفاده شود.

مراحل اتصال با PuTTY:

- PuTTY را باز کنيد.

- آدرس IP سوئيچ را وارد کنيد.

- نوع اتصال را روی Telnet قرار دهيد.

- پورت 23 را انتخاب کنيد.

- روی Open کليک کنيد.

- نام کاربری و پسورد را وارد کنيد.

پيشنهاد مهم:

در محيط عملی، Telnet را خاموش کرده و فقط از SSH استفاده کنيد.

دستورات پايه و ضروری CLI در سوئيچ های سيسکو

اين بخش از مهم ترين قسمت های مقاله است، چون کاربران پس از اتصال بايد بتوانند سوئيچ را مديريت کنند.

نمايش وضعيت اينترفيس ها:

show ip interface brief

نمايش کل تنظيمات فعال:

show running-config

ورود به حالت پیکربندی:

configure terminal

ورود به يک پورت:

interface gigabitethernet0/1

خاموش يا روشن کردن پورت:

shutdown

no shutdown

نمايش تعداد کاربران متصل:

show users

ذخيره تنظيمات:

write memory

تنظيم آدرس IP برای يک اينترفيس:

interface vlan 1

ip address 192.168.1.10 255.255.255.0

no shutdown

بررسی نقش خطوط VTY در اتصال ترمينال

در سيسکو، اتصال های ترمينال از طريق خطوط مجازی به نام VTY انجام ميشود. اين خطوط به صورت پيش فرض از 0 تا 4 فعال هستند و ميتوانيد تعداد آنها را افزايش دهيد. هر بار که يک نفر از طريق SSH يا Telnet وصل ميشود، يک خط VTY اشغال ميشود.

اگر خطوط VTY محدود باشند يا کاربران زيادی وارد شوند، ممکن است با خطای Connection Closed يا Connection Denied مواجه شويد.

برای بررسی وضعيت خطوط فعال:

show line

show users

برای افزايش خطوط قابل استفاده:

line vty 0 15

transport input ssh

اين کار به شما اجازه ميدهد که روی سوئيچ های بزرگتر، تعداد بیشتری Session همزمان داشته باشيد.

بررسی نقش VLAN Management در اتصال SSH

بسياری از کاربران هنگام اتصال به سوئيچ با مشکل مواجه ميشوند، چون آدرس IP را روی VLAN اشتباه تنظيم کرده اند.

در اکثر سوئيچ های سيسکو، VLAN1 به عنوان VLAN مديريت استفاده ميشود مگر اينکه شبکه سازمانی ساختار دیگری داشته باشد.

نمونه تنظيم درست:

interface vlan 1

ip address 192.168.10.2 255.255.255.0

no shutdown

اگر VLAN خاموش باشد يا روی پورت های خود Trunk يا Access درست تنظيم نشده باشد، اتصال امکان پذير نيست.

بستن يا باز کردن پورت های SSH و Telnet روی فایروال

اگر روی شبکه شما فایروال فعال باشد يا از ASA و Firepower استفاده کنيد، بايد اجازه عبور پورت های 22 و 23 را صادر کنيد.

نمونه قانون پايه روی فایروال:

- Allow TCP 22 from Admin Network to Switch

- Deny Telnet (TCP 23) from All Networks

- Allow ICMP for Ping Testing

اين کار باعث امنيت بيشتر و مديريت آسان تر ميشود.

بکاپ گيری کامل از تنظيمات سوئيچ قبل از اعمال تغييرات

قبل از اينکه تنظيمات جديد روی سوئيچ اعمال کنيد، توصيه ميشود از کانفيگ فعلی بکاپ بگيريد تا اگر مشکلی پيش آمد بتوانيد دستگاه را به حالت اوليه برگردانيد.

بکاپ در قالب فايل:

copy running-config tftp:

انتقال فايل کانفيگ با SFTP:

اگر از MobaXterm يا SecureCRT استفاده ميکنيد، ميتوانيد فايل را مستقيما به سيستم خود منتقل کنيد.

بازگردانی کانفيگ:

copy tftp: running-config

اين روش برای زمان هایی که پیکربندی اشتباه انجام شده بسيار مفيد است.

نکته های امنيتی بسيار مهم برای مديرهای شبکه

برای محافظت از سوئيچ، حتما موارد زير را رعايت کنيد:

- خاموش کردن Telnet

- استفاده از پسورد قوی برای کاربران

- فعال کردن SSH ورژن 2

- قرار دادن ACL برای محدود کردن IP های مجاز

- استفاده از timeout برای خطوط VTY

- محدود کردن تعداد Session های همزمان

- فعال کردن لاگين لاگ ها

- انتقال لاگ ها به سرور Syslog

- غيرفعال کردن سرويس های غيرضروری

نمونه فرمان timeout:

line vty 0 4

exec-timeout 5

رفع مشکل های رايج هنگام اتصال به سوئيچ سيسکو

اگر اتصال Timeout شد:

- IP سوئيچ را چک کنيد

- کابل شبکه و سوکت را بررسی کنيد

- مطمئن شويد پورت 22 يا 23 بسته نشده باشد

اگر Connection Refused دريافت کرديد:

- SSH ممکن است فعال نشده باشد

- نسخه SSH دستگاه پشتيبانی نشود

- Telnet خاموش باشد

اگر پسورد درست است اما ورود ممکن نيست:

- ممکن است زمان سيستم درست نباشد

- AAA فعال شده باشد و محدوديت داشته باشد

- privilege کاربر کم باشد

بررسی وضعيت SSH روی دستگاه:

show ip sshنکته های پيشرفته برای مديرهای حرفه ای شبکه

اين بخش مخصوص کاربران حرفه اي است که میخواهند مديريت چندين سوئيچ را اتوماتيک کنند.

پیکربندی اتوماسيون با Python

کتابخانه های بسيار مفيد برای مديريت خودکار سوئيچ های سيسکو:

- Netmiko

- Paramiko

- Nornir

نمونه کد بسيار ساده برای دريافت running config:

from netmiko import ConnectHandlerdevice = {

"device_type": "cisco_ios",

"host": "192.168.1.1",

"username": "admin",

"password": "1234"

}net = ConnectHandler(**device)

output = net.send_command("show running-config")

print(output)

ذخيره خروجي دستور در فايل

show running-config > backup.txt

به روز رسانی Firmware از طريق CLI

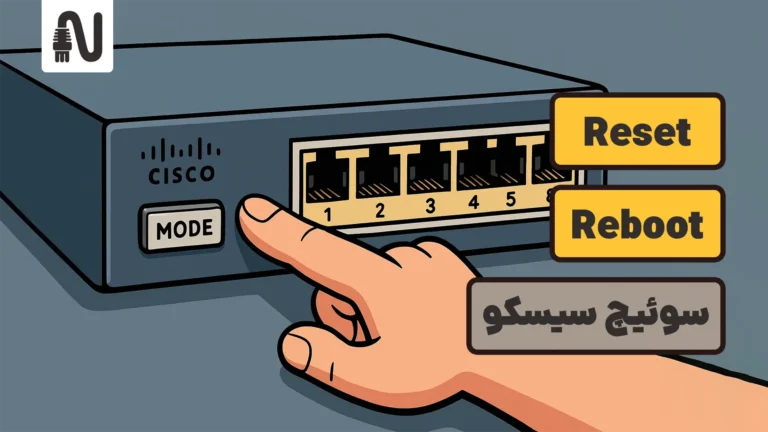

در مدل های مختلف روش متفاوت است، اما معمولاً شامل مراحل زير است:

copy tftp: flash:

boot system flash:filename.bin

write memory

reloadابزارهای حرفه ای تر برای اتصال به سوييچ های سيسکو

علاوه بر PuTTY که معمول ترين انتخاب است، چند ابزار تخصصی تر نيز وجود دارد:

SecureCRT

- پشتيبانی از Session Manager

- امکان ضبط دستورات

- سرعت بالا در کپی خروجي ها

- پشتيبانی از SSH2 و Telnet

MobaXterm

- داراي محيط گرافيکی بسيار کامل

- پشتيبانی از SFTP

- مناسب برای مديران شبکه چند سايتي

Terminator برای لينوکـس

- تقسيم پنجره ها

- اجرای همزمان یک دستور روی چند Session

- بسيار مناسب برای مديرهای Datacenter

اگر شبکه بزرگ داريد، SecureCRT بهترين انتخاب است.

پرسشهای متداول (FAQ)

1. برای اتصال به سوییچ سیسکو با ترمینال از چه نرم افزاری استفاده کنم؟

بهترین گزینه برای ویندوز برنامه PuTTY است. در لینوکس و مک میتوانید از ترمینال داخلی و دستور ssh استفاده کنید.

2. پیش فرض ورود به سوییچ سیسکو چیست؟

بیشتر مدل ها نام کاربری و رمز cisco قرار داده شده، اما در بسیاری از نسخه ها ورود بدون رمز اولیه نیز دیده میشود و باید رمز جدید تنظیم کنید.

3. کدام روش اتصال به سوییچ امن تر است؟ SSH یا Telnet؟

SSH کاملا رمزنگاری شده و امن است. Telnet هیچ رمزنگاری ندارد و فقط برای محیط های داخلی یا تست پیشنهاد میشود.

4. چرا هنگام اتصال به SSH پیام RSA Fingerprint نمایش داده میشود؟

برای تایید این است که اولین بار به این دستگاه متصل میشوید. اگر بارهای بعدی تغییر کند ممکن است دستگاه در شبکه عوض شده باشد.

5. اگر IP سوییچ اشتباه باشد چه خطایی میگیرم؟

معمولا با خطای Timeout مواجه میشوید، چون ارتباط برقرار نمیشود.

6. پورت پیش فرض SSH و Telnet روی سوییچ های سیسکو چیست؟

SSH روی پورت 22 و Telnet روی پورت 23 فعال میشود مگر اینکه دستی تغییر داده باشید.

7. چطور سرویس SSH را روی سوییچ سیسکو فعال کنم؟

از Web UI وارد بخش Security و سپس TCP/UDP Services شوید. گزینه SSH Service را فعال کنید.

8. چرا هنگام اتصال با Telnet رمز عبور واضح نمایش داده میشود؟

چون Telnet رمزنگاری ندارد و به همین دلیل برای محیط های واقعی شبکه پیشنهاد نمیشود.

9. برای ورود به حالت تنظیمات CLI چه دستوری وارد کنم؟

دستور configure terminal شما را وارد حالت تنظیمات میشود.

10. برای نمایش وضعیت پورت های سوییچ از چه دستوری استفاده میشود؟

دستور show ip interface brief وضعیت همه اینترفیس ها را نمایش میدهد.

11. چطور تنظیمات سوییچ را ذخیره کنم که بعد از ریست از بین نرود؟

با دستور write memory یا copy running-config startup-config.

12. اگر سرویس SSH فعال نباشد چه خطایی میگیرم؟

معمولا خطای Connection Refused دریافت میکنید.

13. آیا میتوانم با کلید SSH و بدون رمز وارد سوییچ شوم؟

بله. کافی است کلید عمومی را روی سوییچ قرار دهید و با ssh-keygen در سیستم خود کلید تولید کنید.

14. اگر رمز ورود را فراموش کنم چطور وارد سوییچ شوم؟

در اکثر مدل ها تنها راه Factory Reset است. تنظیمات قبلی حذف میشود.

15. چطور دستورات خروجی CLI را در فایل ذخیره کنم؟

در لینوکس و مک میتوانید بنویسید:

show running-config > backup.txt

16. چرا پورت ها Up نشان داده میشود اما شبکه کار نمیکند؟

ممکن است VLAN درست تنظیم نشده باشد یا کابل از دستگاه اشتباهی وصل شده باشد.

17. آیا امکان اتصال همزمان چند مدیر شبکه به یک سوییچ وجود دارد؟

بله، سوییچ های سیسکو محدودیت خاصی ندارند مگر اینکه در تنظیمات محدودیت گذاشته باشید.

18. برای بررسی وضعیت لایسنس سوییچ چه دستوری وجود دارد؟

در بسیاری از مدل ها دستور show license استفاده میشود.

19. اگر هنگام اتصال SSH صفحه سیاه بماند چه مشکلی وجود دارد؟

ممکن است الگوریتم رمزنگاری قدیمی باشد یا firmware سوییچ نیاز به به روزرسانی داشته باشد.

20. بهترین روش تست ارتباط قبل از ورود به ترمینال چیست؟

استفاده از دستور ping یا traceroute روی سیستم شما.

جمع بندی

اتصال به سوییچ سیسکو از طریق ترمینال یکی از مهم ترین و پایه ای ترین مهارت ها برای مدیریت و عیب یابی تجهیزات شبکه است. هرچند سیستم های مدرن Cisco امکان استفاده از Web UI را فراهم میکنند، اما همچنان محیط CLI امن تر، سریع تر و قابل اعتمادترین روش برای اعمال تغییرات در محیط های حرفه ای محسوب میشود. در این مقاله به شکل کامل مراحل مورد نیاز برای فعال سازی SSH و Telnet، نحوه اتصال از طریق نرم افزار PuTTY، اتصال از طریق ترمینال سیستم عامل، و همچنین دستورهای اصلی CLI توضیح داده شد تا هر کاربر بتواند بدون ابهام وارد محیط مدیریت سوییچ شود.

استفاده از SSH به عنوان امن ترین روش اتصال همواره اولویت دارد، زیرا تمام داده ها رمزنگاری میشوند و امکان شنود در شبکه وجود ندارد. Telnet تنها برای محیط های داخلی، تست و شبکه های غیر حساس توصیه میشود. همچنین نکات مهمی مانند تغییر رمزهای پیش فرض، محدود کردن دسترسی با ACL، و غیر فعال کردن Telnet بعد از پیکربندی اولیه جزو موارد کلیدی برای افزایش امنیت تجهیزات هستند.

در بخش رفع مشکلات رایج، خطاهای معمول مانند Timeout، Connection Refused، هشدار Fingerprint، و مشکلات مربوط به فریم ویر یا تنظیمات VLAN بررسی شد تا کاربر بتواند بدون سردرگمی مشکل را تشخیص دهد. علاوه بر این، نکات پیشرفته مربوط به اسکریپت نویسی، ذخیره تنظیمات، و گرفتن بکاپ از کانفیگ برای مدیریت حرفه ای تر سوییچ ها معرفی شد.

به طور کلی، تسلط بر روش های اتصال به سوییچ سیکو با ترمینال نه تنها باعث افزایش سرعت مدیریت شبکه میشود، بلکه در مواقع اضطراری، زمانی که Web UI در دسترس نیست، تنها روش قابل اعتماد برای پیکربندی و رفع مشکل دستگاه خواهد بود. با رعایت اصول امنیتی و استفاده درست از دستورهای CLI، میتوانید شبکه ای پایدار، امن و قابل مدیریت ایجاد کنید.